Wajam Internet Technologies Inc., développeur de publiciel canadien, enfreint de nombreuses dispositions de la LPRPDE

Rapport de conclusions d’enquête en vertu de la LPRPDE no #2017-002

Le 17 août 2017

Plainte déposée en vertu de la Loi sur la protection des renseignements personnels et les documents électroniques (la « Loi »)

Sommaire

- Le 12 juin 2016, le commissaire à la protection de la vie privée du Canada a pris l’initiative d’une plainte contre Wajam Internet Technologies Inc. (l’« intimée ») en vertu du paragraphe 11(2) de la Loi.

- L’intimée a développé un logiciel appelé « Wajam » ou « Social2Search » (le « logiciel »). Une fois installé sur un ordinateur personnel, le logiciel suit les requêtes de recherche en ligne de l’utilisateur et ajoute, dans les résultats de moteurs de recherche existants, les résultats de recherche découlant de contenus partagés par les « amis » et les contacts de l’utilisateur dans les médias sociaux. Wajam affiche aussi des publicités en fonction des requêtes de recherche en ligne de l’utilisateur. Le logiciel est distribué et installé principalement par des distributeurs tiers qui l’ajoutent comme complément à d’autres logiciels non reliés que les utilisateurs peuvent télécharger.

- Le commissaire a déposé la plainte car il avait des motifs raisonnables de faire enquête afin de déterminer si l’intimée :

- obtenait un consentement valable des utilisateurs pour installer le logiciel;

- empêchait les utilisateurs de retirer leur consentement à la collecte, à l’utilisation et à la communication continues de leurs renseignements personnels en rendant difficile la désinstallation du logiciel;

- mettait en péril les renseignements personnels des utilisateurs, par exemple en les téléchargeant sur ses serveurs en texte clair sans les chiffrer

- Le Commissariat a informé l’intimée de la plainte le 6 septembre 2016.

- En examinant les pratiques de l’intimée en matière de protection des renseignements personnels, i) nous avons analysé les observations et les documents qu’elle nous avait fait parvenir entre le 7 octobre 2016 et le 11 juillet 2017; ii) nous avons effectué des essais techniques du logiciel en créant nous-mêmes nos comptes d’utilisateur « bidon »; et iii) nous nous sommes rendus au siège social de l’intimée les 18 et 19 janvier 2017.

- Notre enquête nous a amenés à conclure que l’intimée n’avait mis en place aucun cadre de responsabilité en matière de protection des renseignements personnels et qu’elle n’avait donc pas pu présenter des éléments de preuve montrant qu’elle avait mis en place les politiques et les procédures voulues pour s’acquitter des obligations lui incombant en vertu de la Loi.

- Notre enquête a révélé que les pratiques de l’intimée avaient mené à l’installation du logiciel ainsi qu’à la collecte et à l’utilisation de renseignements personnels sans consentement valable de l’utilisateur, ce qui contrevient à la Loi. Étant donné que le logiciel est ajouté comme complément non sollicité à d’autres logiciels non reliés et que son installation donne lieu à la collecte et à l’utilisation des requêtes de recherche des individus, nous nous attendions à ce que le processus d’installation et les écrans de consentement à l’intention des utilisateurs soient d’une limpidité irréprochable.

- Notre enquête a toutefois fait ressortir des lacunes dans les méthodes d’installation et les écrans de consentement utilisés par les distributeurs tiers de ce logiciel, entre autres l’installation du logiciel à l’insu de l’utilisateur par certains distributeurs, contrairement aux modalités de l’entente de distribution (« l’entente ») et des lignes directrices de l’intimée en matière de distribution (les « lignes directrices »). Nous avons notamment constaté des problèmes concernant les écrans de consentement affichés pendant l’installation du logiciel – boutons de refus problématiques, options qui prêtent à confusion pendant l’installation, texte incomplet ou périmé dans les écrans de consentement, et utilisation d’écrans de consentement non autorisés par l’intimée. Nous avons aussi relevé des problèmes concernant des écrans de consentement pour les offres regroupées ne présentant pas clairement l’information sur le logiciel. L’intimée a pris quelques mesures limitées pour exercer une surveillance et mettre en application ses ententes contractuelles avec les distributeurs, mais ces mesures n’ont pas suffi pour empêcher l’installation du logiciel sans consentement.

- Notre enquête a aussi soulevé des préoccupations concernant des renseignements périmés (et, par conséquent, trompeurs) sur les sites Web de Wajam et Social2Search à propos des fonctions du logiciel, ainsi que des renseignements inexacts et incomplets sur la collecte, l’utilisation, la protection et la conservation des renseignements personnels dans la politique de confidentialité.

- De plus, comme nos essais l’ont confirmé, certains utilisateurs ont eu de la difficulté à désinstaller le logiciel. En raison de ces difficultés, la collecte de renseignements personnels et la conservation d’identificateurs uniques se poursuivaient sur l’ordinateur et l’appareil des utilisateurs même lorsque le logiciel était censé avoir été désinstallé.

- Au cours de la désinstallation, nous recevions périodiquement dans nos comptes d’utilisateur des publicités non sollicitées ou des logiciels potentiellement indésirables ou encore nous étions dirigés vers des logiciels trompeurs sur la page d’accueil de désinstallation de Wajam. Ces publicités et logiciels étaient présentés par un réseau de publicité tiers. D’ailleurs, notre enquête a révélé que le code source de l’intimée faisait appel à ce réseau pour présenter ces publicités. Quand l’utilisateur cliquait sur une annonce ou installait un des logiciels proposés, des tiers pouvaient recueillir ses renseignements personnels sans son consentement par des moyens détournés. Sans nier que ces activités étaient possibles, l’intimée a affirmé n’en avoir jamais eu connaissance auparavant et n’avoir jamais utilisé le réseau de publicité. Elle a accepté de supprimer immédiatement le code en question. Si les allégations de l’intimée sont vraies, il est extrêmement troublant, du point de vue de la surveillance de sécurité, que l’intimée ignorait auparavant l’existence de ce codage et du réseau de publicité intégré à son propre site Web et à la procédure de désinstallation de son propre logiciel.

- Nous avons aussi constaté que l’intimée conservait dans sa base de données principale, sous une forme non chiffrée, toutes les données originales brutesNote de bas de page 1 recueillies auprès des utilisateurs, même si elles renfermaient une quantité appréciable de renseignements personnels associés à des utilisateurs précis.

- En outre, l’intimée nous a informés que les données brutes des utilisateurs contenues dans sa base de données principale étaient conservées indéfiniment, même après la désinstallation de son logiciel par les utilisateurs.

- Le 19 juin 2017, le Commissariat a fait parvenir à l’intimée un rapport d’enquête préliminaire (« le rapport préliminaire ») dans lequel il relevait plusieurs infractions à certains principes de la Loi – responsabilité, consentement, limitation de la conservation, mesures de sécurité et transparence – et formulait 12 recommandations visant à aider l’intimée à se conformer à la LoiNote de bas de page 2.

- Pendant notre enquête, l’intimée nous a fait part de son intention de mettre fin à ses activités et de vendre ses actifs, y compris son logiciel, à la nouvelle entreprise Iron Mountain Technology Limited (« IMTL ») établie à Hong Kong. Elle a aussi indiqué que le logiciel ne serait plus distribué au Canada, mais qu’IMTL continuerait de le distribuer dans d’autres pays.

- En réponse au rapport préliminaire, l’intimée a indiqué qu’elle avait déjà vendu ses actifs à ITML, qu’elle ne détenait plus aucun intérêt dans IMTL et qu’elle n’exerçait plus aucun contrôle sur cette dernière. Ainsi, elle a affirmé qu’elle n’était plus responsable des pratiques d’IMTL en vertu de la Loi. L’intimée a soutenu qu’elle n’était donc plus en mesure de donner suite aux recommandations du Commissariat.

- Wajam a consenti à détruire de façon sécuritaire les documents stockés sur ses disques rigides, notamment tous les renseignements personnels des utilisateurs encore en sa possession. Nous nous attendons à ce que Wajam procède immédiatement à la destruction de ces documents et à ce qu’elle nous avise lorsque la destruction sera terminée.

- Puisque les actifs avaient été transférés à IMTL et que l’intimée n’était pas en mesure de mettre en œuvre nos recommandations, nous concluons que les préoccupations relatives à la responsabilité, au consentement, à la limitation de la conservation, aux mesures de sécurité et à la transparence examinées dans le cadre de notre enquête sont fondées.

Résumé de l’enquête

L’intimée et le logiciel :

- L’intimée, société constituée en vertu d’une loi fédérale, a son siège social à Montréal. Avant la vente de ses actifs à IMTL, son produit principal était un moteur de recherche socialeNote de bas de page 3 nommé « Wajam » ou « Social2Search »Note de bas de page 4. Wajam a été mis en marché en octobre 2011 et Social2Search, en mai 2016. Bien qu’ils aient des sites Web, des marques et des logos distincts, ces deux logiciels fonctionnent essentiellement de la même manière. Sauf indication contraire, ils sont considérés comme un seul logiciel pour les besoins du présent rapport.

- Au moment où nous avons ouvert l’enquête, Wajam n’était plus distribué, mais il fonctionnait toujours sur les ordinateurs où il était installé et son site Web (wajam.com) continuait d’en faire la promotion. L’intimée a indiqué que des distributeurs tiers offraient toujours Social2Search dans 40 pays.

- Maintenant propriété d’IMTL, le logiciel fonctionne dans les navigateurs Internet comme Internet Explorer, Google Chrome, Mozilla Firefox et Microsoft Edge. Il s’installe par modules d’extension, extensions de navigateur et autres techniques.

- Le logiciel saisit les communications de l’utilisateur sur Internet, en particulier ses recherches en ligne, ses recherches sur les sites d’achats en ligne et le contenu de ses communications dans les médias sociaux. Il interagit avec ces communications, les modifie et y insère d’autre contenu. Plus particulièrement, le logiciel capte les mots-clés saisis dans les moteurs de recherche de l’utilisateur et dans ses recherches sur les sites d’achats en ligne. Il transmet ces mots-clés par l’intermédiaire des serveurs de l’entreprise et, si l’utilisateur a accepté de lier son compte Wajam ou Social2Search à ses comptes dans les médias sociaux, le logiciel ajoute les résultats des recherches découlant de contenus partagés par ses « amis » et ses contacts dans les médias sociaux.

- Selon les énoncés affichés sur les sites Web de Wajam et de Social2Search, le logiciel partage le contenu dans les médias sociaux afin de simplifier et de mieux valider les recherches sur Internet :

« Le moteur de recherche sociale Social2Search vous donne accès aux connaissances de vos amis. […] Vos recherches vous mènent à un niveau de contenu personnalisé comprenant les commentaires et recommandations de vos amis et vous indiquant ce qu’ils ont aimé.

L’extension de navigateur vous donne accès à la recherche sociale sur tous les sites Web que vous consultez. Interrogez Google, Bing, Yahoo!, Amazon, Yelp, Trip Advisor, YouTube ou eBay et voyez ce que vos amis vous recommandent sans avoir à changer quoi que ce soit à vos habitudes de rechercheNote de bas de page 5. » [Traduction]

- Pour que le logiciel ait accès à ses comptes dans les médias sociaux, l’utilisateur doit prendre une autre mesure après l’installation : il doit lier au logiciel ses comptes dans ces médias. Selon les sites Web de Wajam et de Social2Search, l’utilisateur peut se connecter au logiciel à l’aide de son compte Twitter ou Facebook. Il pourra ensuite ajouter Twitter, Google+, LinkedIn et Facebook comme sources de contenu de médias sociaux « amies ».

- D’après l’intimée, une fois installé et lié aux comptes de l’utilisateur dans les médias sociaux, le logiciel place selon les mots-clés utilisés les résultats les plus pertinents provenant de ces médias sociaux en tête des résultats des recherches effectuées sur Amazon, Bing, Expedia, Facebook, Google, Instagram, Kijiji, LinkedIn, Pinterest, Tumblr, Twitter, YouTube et les autres sites Web pris en charge (89 en tout). L’utilisateur aurait alors accès à des renseignements sur le contenu partagé par ses amis et à leurs commentaires sur le contenu partagé également par d’autres amis (figure 1) :

Figure 1 : Résultats d’une recherche dans Google et contenu connexe provenant des « amis » de l’utilisateur dans les médias sociaux.

Figure 1 : Résultats d’une recherche dans Google et contenu connexe provenant des « amis » de l’utilisateur dans les médias sociaux.Version textuelle

Capture d’écran du moteur de recherche Google montrant les résultats de recherche sur Wajam en haut de la page, directement au dessus des résultats de recherche effectués au moyen de Google sur le même sujet.

Les résultats d’une recherche faite au moyen de Wajam montrent de l’information liée aux « amis » des réseaux sociaux de l’utilisateur, y compris les amis qui ont partagé des éléments relatifs à l’information en question, des commentaires connexes et d’autres amis qui ont également partagé le contenu.

- Cependant, il est devenu évident au cours de notre enquête que l’information affichée sur les sites de Wajam et de Social2Search à propos des fonctions du logiciel était inexacte et périmée depuis un certain temps. Abstraction faite des énoncés affichés sur ces sites, l’intimée nous a informés qu’il n’était plus possible de lier le logiciel aux comptes Google+ depuis 2012, aux comptes LinkedIn depuis 2013 et aux comptes Facebook depuis 2014. Elle a aussi indiqué avoir cessé en janvier 2017 de permettre l’intégration du logiciel à Twitter. Par conséquent, au moment où nous avons ouvert notre enquête, le logiciel pouvait uniquement être intégré à Twitter et ne pouvait plus être lié aux autres sources de médias sociaux énumérées sur les sites de Wajam et de Social2Search ni les interroger.

- L’intimée a confirmé qu’elle tirait ses revenus en grande partie de l’affichage de publicités contextuelles destinées aux utilisateurs ayant installé le logicielNote de bas de page 6.

- Les publicités présentées aux utilisateurs pouvaient :

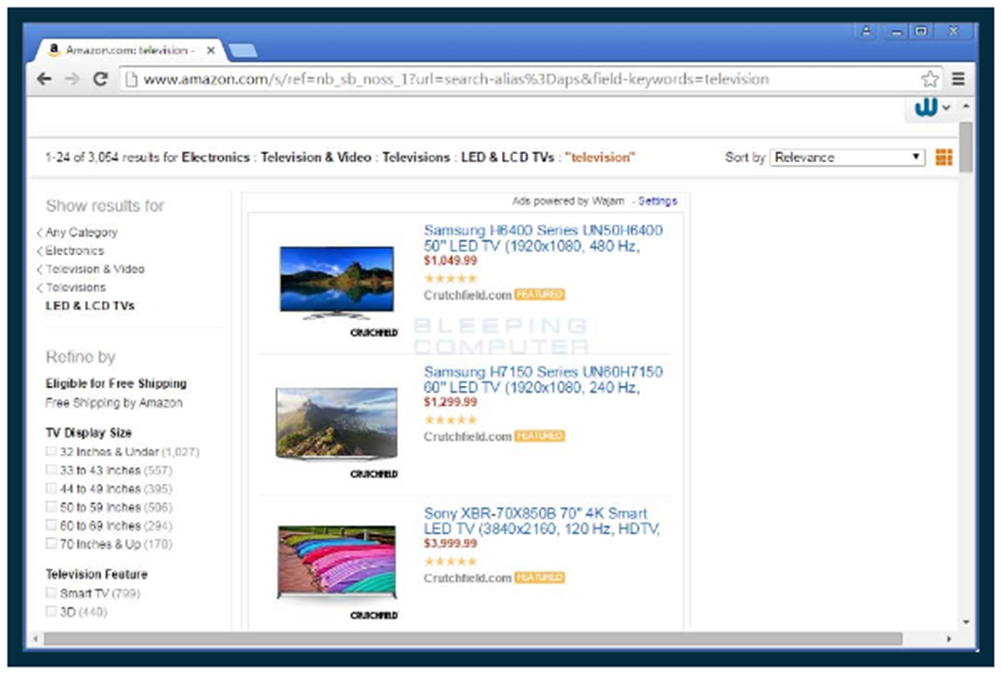

- s’afficher en temps réel en fonction des recherches faites par l’utilisateur sur Internet ou sur les sites d’achats en ligne (ou, s’il n’existe aucune publicité pertinente pour ces recherches, sur une requête de recherche faite auparavant). Ces publicités s’affichent au-dessus ou à côté des résultats de la recherche et sont accompagnées de la mention « Wajam Ads » ou « Social2Search Ads » pour les recherches dans les moteurs de recherche et « Ads powered by Wajam » ou « Ads powered by Social2Search » pour celles sur les sites d’achats en ligne (figure 2);

- prendre la forme de bannières ou de publicités intégrées dans l’image sur les sites Web que consulte l’utilisateur. Ces publicités sont fondées sur la catégorie de site Web, comme sports, divertissements ou actualités, plutôt que sur les requêtes de recherche de l’utilisateur. Elles sont accompagnées de la mention « Ads by Wajam » ou « Ads by Social2Search ».

Figure 2 : Publicités affichant la mention « Ads powered by Wajam » intégrées à une recherche portant sur des téléviseurs DEL et ACL sur amazon.com.

Figure 2 : Publicités affichant la mention « Ads powered by Wajam » intégrées à une recherche portant sur des téléviseurs DEL et ACL sur amazon.com.Version textuelle

Capture d’écran montrant les résultats de recherche portant sur des téléviseurs DEL et ACL sur le site amazon.com, un site d’achats en ligne. Les téléviseurs annoncés à l’écran se trouvent dans un encadré intitulé « Ads powered by Wajam ».

- Le logiciel commence à recueillir et à communiquer des renseignements personnels dès son installation. Il affiche des publicités lorsque l’utilisateur consulte un site Web pris en charge. C’est le cas sans que le logiciel soit lié à un compte de l’utilisateur dans les médias sociaux.

- Une fois installé, le logiciel détecte automatiquement le moment où un utilisateur navigue dans un site Web pris en charge. Il recueille alors les mots-clés saisis par l’utilisateur et les transmet aux serveurs de l’intimée, qui choisit en conséquence les publicités contextuelles à afficher. Ce processus n’exige pas l’ouverture d’une session ou la création d’un compte dans le logiciel ni la liaison avec les comptes de l’utilisateur dans les médias sociaux. Autrement dit, après avoir été installé sur un ordinateur personnel, le logiciel recueille les requêtes de recherche de l’utilisateur, affiche des publicités et génère des revenus pour l’intimée sans aucune autre intervention de l’utilisateur.

Distribution du logiciel

- Depuis 2011, l’intimée offrait le logiciel par l’intermédiaire de distributeurs tiers (les « distributeurs »). Les distributeurs ajoutent Social2Search (et auparavant Wajam) à des gratuiciels que les individus téléchargent à partir de leurs propres sites Web ou de sites indépendants de distribution de gratuiciels. Par exemple, lorsqu’un utilisateur télécharge puis installe sur son ordinateur un gratuiciel comme un antivirus, un convertisseur de fichiers PDF ou un lecteur de fichiers multimédia à partir d’un site de distribution de gratuiciels, le programme d’installation peut tout à coup lui demander d’installer d’autres logiciels sans rapport, dont Social2Search.

- La distribution du logiciel par les distributeurs tiers était régie par une entente de distribution conclue avec l’intimée. Selon l’entente, l’intimée rémunérait le distributeur pour chaque utilisateur unique qui installait le logiciel. Les distributeurs avaient donc un fort incitatif financier à multiplier les installations. En novembre 2016, l’intimée avait ainsi conclu des ententes avec 19 distributeurs. Au total, entre 2011 et 2016, elle avait conclu plus de 50 ententes avec des distributeurs tiers pour distribuer son logiciel.

- Jusqu’à la fin de 2014, les utilisateurs pouvaient aussi télécharger directement le logiciel à partir du site principal, wajam.com. Comme il est indiqué ci-après, l’intimée affirme avoir été forcée d’en retirer son logiciel pour que le site continue de figurer dans les résultats des moteurs de recherche.

- Le modèle de distribution adopté par l’intimée semble avoir connu un franc succès – selon elle, le logiciel avait été installé « des centaines de millions » de fois au moment de l’enquête. Environ 1 % des installations avaient été faites sur l’ordinateur d’utilisateurs canadiens. L’intimée estime que le logiciel Social2Search a été installé sur l’ordinateur de plus de 75 000 Canadiens en juillet 2016 et de plus de 50 000 le mois suivant.

Modifications au logiciel et au mode de distribution découlant de mesures prises par d’autres

- L’intimée a affirmé s’être heurtée à des fournisseurs de plateforme en ligne et à des développeurs de gratuiciels concurrents à partir de 2014, ce qui a limité l’accessibilité à son site Web et au logiciel. Elle a aussi allégué qu’un moteur de recherche populaire avait bloqué le logiciel Wajam. Elle aurait en outre été forcée d’en retirer son logiciel pour que le site continue de figurer dans les résultats des moteurs de recherche.

- Selon les allégations de l’intimée, depuis que des antivirus auparavant surtout vendus par abonnement sont devenus gratuits, ils font concurrence à ses produits sur le marché de la distribution et ont commencé à perturber, à bloquer ou à signaler son logiciel.

- D’après nos recherches, des blogues et des articles de TI et des antivirus avaient classé Wajam et Social2Search comme publicielsNote de bas de page 7 ou logiciels potentiellement indésirablesNote de bas de page 8 :

« Wajam est un publiciel qui suit la navigation de l’utilisateur sur le Web et affiche des publicités en ligne. Les publiciels ou les logiciels potentiellement indésirables les plus courants s’infiltrent dans le navigateur des utilisateurs au moment du téléchargement de gratuiciels. Les internautes devraient être conscients que la plupart des sites de téléchargement de gratuiciels gèrent leur processus de téléchargement au moyen des clients de téléchargement. Malheureusement, certains de ces clients n’indiquent pas clairement que des modules d’extension ou des barres d’outils d’annonceurs sont téléchargés en même temps que le logiciel choisi par l’utilisateurNote de bas de page 9. » [Traduction]

« Wajam est un publiciel qui affiche des publicités sur les pages Web des sites où vous naviguez. Une fois installé, il affiche sur les pages Web des publicités envahissantes et indésirables qui rendent difficile la consultation du site voulu. Pis encore, ce publiciel ralentit votre ordinateur et peut même faire geler votre navigateur Web. Les publicités affichées visent à promouvoir l’installation d’autre contenu discutable, notamment des barres d’outils pour navigateur, des utilitaires d’optimisation et d’autres produits, afin de générer des revenus par clic pour le créateur de WajamNote de bas de page 10. » [Traduction]

- L’intimée a contesté les caractéristiques attribuées à son logiciel. Selon elle, ces blogues de TI ne sont pas des sources d’information fiables car ils sont biaisés. Elle a affirmé que certains sites Web de logiciels de sécurité pour ordinateurs personnels ayant accusé son logiciel sont conçus de manière à sembler provenir d’experts indépendants, mais qu’ils servent en réalité à générer des revenus grâce au téléchargement de logiciels antivirus ou antimaliciels gratuits sur ces sites. L’intimée a dit avoir envoyé à plusieurs entités une mise en demeure contestant leur opinion à l’égard de son logiciel. Elle nous a fourni une copie de l’une de ces mises en demeure.

- Nous avons vérifié comment l’intimée enregistrait et utilisait les domaines Internet. Entre 2007 et 2016, elle a enregistré 234 domaines – 4 entre 2007 et 2013 et 221 entre 2014 et 2016 (nous n’avons pu établir la date d’enregistrement dans le cas des neuf domaines restants). L’intimée a affirmé avoir enregistré ces nouveaux domaines à partir du moment où des concurrents ont commencé à bloquer et à endommager son logiciel et ses sites existants.

- Dans le cadre de notre enquête, nous avons aussi observé des mises à jour fréquentes, parfois même quotidiennes, du logiciel de l’intimée. Certaines étaient associées à des modifications apportées au logiciel, à des correctifs de sécurité ou à la correction de bogues, mais d’autres visaient selon l’intimée à créer de nouvelles « signatures » logicielles. Comme pour les nouveaux domaines, l’intimée a affirmé que ces mises à jour aidaient son logiciel à éviter d’être détecté et endommagé par les antivirus et les logiciels de ses concurrents.

- De même, l’intimée a indiqué avoir lancé Social2Search parce que des modifications apportées aux principaux navigateurs Web empêchaient de continuer d’installer Wajam en tant que logiciel exécutable. Elle a affirmé avoir créé Social2Search pour contourner ces restrictions techniques tout en continuant de promouvoir Wajam uniquement comme extension de navigation. Social2Search semblait destiné à remplacer Wajam, mais son site Web ne le mentionne nullement.

- En dépit des efforts déployés en vue de détecter et de bloquer l’installation du logiciel, l’intimée a réussi à le faire installer des millions de fois, y compris sur des milliers et des milliers d’ordinateurs d’utilisateurs canadiens.

Changements aux activités de l’intimée après la réception de l’avis d’enquête

- En réponse à l’avis d’enquête du Commissariat, l’intimée a demandé à ses distributeurs tiers de cesser d’offrir son logiciel au Canada jusqu’à la fin de l’enquête. Elle a donné ces directives en septembre 2016, mais nous avons quand même pu télécharger le logiciel à partir du site de certains distributeurs au cours des essais que nous avons menés en décembre 2016. Nous avons toutefois confirmé par la suite que le logiciel ne semblait plus être ajouté à d’autres logiciels distribués au Canada.

- Peu après le début de l’enquête, le logiciel a aussi cessé de présenter des publicités (principale méthode de monétisation des renseignements personnels utilisée par l’intimée) à tous ses utilisateurs canadiens. L’intimée nous a informés qu’elle continuait à recueillir les renseignements des utilisateurs canadiens ayant déjà installé son logiciel, mais qu’elle ne les utiliserait plus à des fins de publicité ou autres. Elle prévoyait aussi mettre en œuvre un processus pour s’assurer de ne plus recueillir de renseignements auprès des utilisateurs canadiens.

- En décembre 2016, on nous a informés que les principaux actionnaires et les administrateurs de l’intimée avaient décidé de mettre fin aux activités de l’entreprise et de vendre ses actifs, y compris le logiciel, à une autre société.

- Le 14 février 2017, nous avons appris que les actifs de l’intimée, y compris le logiciel, seraient transférés à IMTL. Selon l’intimée, cette société de Hong Kong. aurait accepté d’acquérir la propriété intellectuelle, le code source, les noms de domaine, les certificats et tous les contrats pertinents – y compris ceux conclus avec les utilisateurs étrangers – associés aux logiciels Wajam et Social2Search.

- L’intimée a indiqué qu’elle ne transférerait pas à IMTL les renseignements personnels des utilisateurs canadiens et que, selon ce qu’elle comprenait, l’acquéreur n’avait pas l’intention de promouvoir le logiciel auprès de Canadiens.

- Wajam a toutefois expliqué qu’elle transférerait à IMTL des renseignements limités d’utilisateurs étrangers, à savoir la valeur de hachage MD5 de chaque utilisateur, la date d’installation du logiciel, et d’autres renseignements regroupés et ne permettant pas d’identifier ses utilisateurs. L’intimée a précisé que les renseignements regroupés étaient des données analytiques contenues dans sa base de données sur les renseignements d’affaires, entre autres sur le rendement des publicités par date, société affiliée, pays, moteur de recherche ou navigateur – par exemple, le nombre de publicités sur lesquelles les utilisateurs ont cliqué par jour ou par pays. Elle a en outre confirmé que ces renseignements n’étaient liés à aucun nom d’utilisateur ni à aucun autre renseignement permettant d’identifier les utilisateurs. Les renseignements devaient être chiffrés et transférés à IMTL par réseau privé virtuel.

- L’intimée a confirmé que tous les autres renseignements personnels des utilisateurs en sa possession seraient conservés de façon sécuritaire par un tiers puis éliminés après le transfert de propriété, sous réserve des exigences du Commissariat en matière de conservation.

- En dépit du transfert officiel de propriété, qui a eu lieu au cours de la majeure partie de notre enquête, nous ne sommes pas certains que l’intimée et IMTL soient deux entités tout à fait distinctes. Nous avons constaté qu’IMTL avait été constituée en personne morale en novembre 2016, pendant notre enquête, et que son seul administrateur se spécialisait entre autres dans les services aux entreprises et les services de délocalisation à l’intention de sociétés voulant s’établir à Hong Kong. En outre, IMTL était censée verser des honoraires de consultation à d’anciens employés, à des consultants et à un ancien actionnaire de l’intimée. Elle devait aussi payer les actifs de l’intimée à même les bénéfices qu’elle tirerait du logiciel. IMTL devait aussi payer des services de transition à l’intimée.

- Nous avons aussi observé que les sites Web de Wajam et Social2Search (respectivement wajam.com et social2search.com) avaient été modifiés en février ou en mars 2017 pour indiquer qu’IMTL détenait les droits d’auteur sur ces sites. En outre, dans le contrat de licence d’utilisateur final affiché sur ces sites, IMTL était désignée comme la société avec laquelle les utilisateurs concluaient ce contrat. Le contenu des sites, notamment la description du logiciel et de son mode de fonctionnement, ne semblait pas avoir été modifié.

- En réponse à notre rapport préliminaire, l’intimée a précisé qu’aucun des propriétaires présents ou anciens de Wajam n’était actionnaire, administrateur ou dirigeant d’IMTL, que la vente de ses actifs à IMTL avait été concrétisée et qu’elle avait présenté une facture finale pour la prestation de services de transition. L’intimée a ajouté qu’elle ne détenait donc plus aucun intérêt dans IMTL et qu’elle n’exerçait plus aucun contrôle sur l’entreprise. Elle ne nous a par ailleurs donné aucune autre information concernant la création d’IMTL, le lieu des activités quotidiennes de l’entreprise ou la personne ou l’entité exerçant dans les faits le contrôle sur l’entreprise.

- Après avoir présenté notre rapport préliminaire, nous avons examiné de nouveau les sites Web wajam.com et social2search.com. Nous avons constaté que si l’on y avait accès à partir du Canada, les sites affichaient une seule page indiquant que le logiciel n’était plus disponible. Toutefois, il était possible de consulter le contenu intégral des sites Web à partir d’une adresse IP aux États-Unis.

Section 1 – Responsabilité :

- L’intimée a confirmé avoir retenu les services d’un spécialiste du domaine en Israël pour faire office de responsable de la protection de la vie privée et assurer le respect des obligations techniques et des obligations en matière de protection de la vie privée incombant à l’entreprise. Nous nous sommes entretenus avec cet agent par vidéoconférence au cours de notre visite.

- Dans un questionnaire envoyé à TRUSTe en octobre 2015, l’intimée a affirmé avoir mis en place des politiques et des procédures portant sur i) la réception et le traitement des demandes d’accès, ii) l’exactitude et la correction des renseignements personnels, iii) le respect des principes de confidentialité des renseignements, et iv) la réception des plaintes liées à la protection de la vie privée, les enquêtes connexes et la réponse. Cependant, à part nous montrer une politique de confidentialité, l’intimée n’a pu fournir aucun élément probant attestant l’existence ou l’application de ces politiques et procédures.

- Aux dires de l’intimée, ses employés consultaient régulièrement le responsable de la protection de la vie privée, surtout avant le lancement d’un nouveau produit, et l’entreprise leur donnait une formation informelle sur le sujet. Elle a toutefois été incapable de présenter la copie d’une communication sur la protection de la vie privée ou d’un document de formation fourni au personnel ou provenant de celui-ci, si ce n’est une « grille sur la confidentialité des renseignements ».

- En examinant la grille, nous avons constaté qu’elle devait servir principalement dans le cadre du développement de produits. Elle renfermait une liste de points et de questions clés en matière de protection de la vie privée à l’intention des employés, mais n’était accompagnée d’aucune instruction sur la façon de la remplir ou de l’utiliser. L’intimée a par ailleurs reconnu que la grille n’avait pas été remplie pour le lancement de Wajam ou de Social2Search.

- L’intimée a affirmé que ses employés chargés de l’administration des systèmes et des renseignements d’affaires avaient reçu une formation approfondie sur la sécurité, notamment sur la protection de ses systèmes et bases de données. Lorsque nous lui avons demandé une copie du matériel de formation utilisé, elle a répondu que la formation était informelle et n’a été en mesure de nous fournir aucun document ni aucune autre donnée probante attestant que la formation avait bel et bien eu lieu.

- Nous avons demandé à l’intimée une copie de ses procédures et de son calendrier de conservation et de destruction des renseignements. Elle nous a présenté une liste de vérification où figurent les règles d’élimination des données dans deux de ses quatre bases de données. Ses employés n’ont toutefois pas pu expliquer pourquoi les dates prévues dans ces règles avaient été choisies, et ils ont confirmé que les données brutes des utilisateurs versées dans la base de données principale de l’intimée étaient en fait conservées indéfiniment. On nous a dit qu’aucune politique ni aucune procédure sur la conservation et la destruction des données n’avait été mise en place.

Section 2 – Consentement :

Le processus d’installation

- Pour installer Wajam ou Social2Search par l’intermédiaire d’un distributeur, l’utilisateur doit d’abord décider de télécharger un logiciel (le « logiciel principal ») auquel Wajam ou Social2Search a été ajouté. Dans les exemples que nous avons examinés, les utilisateurs n’avaient pas été informés avant de choisir le logiciel principal qu’il était assorti de la possibilité d’installer Wajam ou Social2Search. En outre, le logiciel principal (p. ex. un convertisseur de fichiers PDF ou un lecteur de fichiers multimédia) n’avait bien souvent aucun lien avec Wajam ou Social2Search. L’intimée a toutefois soutenu que le système affichait au moment de l’installation du logiciel principal des écrans de consentement donnant de l’information sur Wajam ou Social2Search. Elle a affirmé s’assurer que l’utilisateur donnait un consentement éclairé avant l’installation.

- L’intimée a expliqué qu’il y avait deux façons de solliciter le consentement de l’utilisateur, à savoir dans le cadre d’une offre distincte ou d’une offre regroupée.

Offres distinctes

- Les offres distinctes constituent la méthode utilisée le plus souvent pour distribuer les logiciels Wajam et Social2Search. Dans le cadre de ce processus, l’utilisateur consent d’abord à l’installation du gratuiciel qu’il a choisi, puis il autorise tour à tour, au moyen d’une série d’écrans de consentement distincts, l’installation de chaque autre logiciel ajouté au logiciel principal mais non sollicité, par exemple Wajam ou Social2Search.

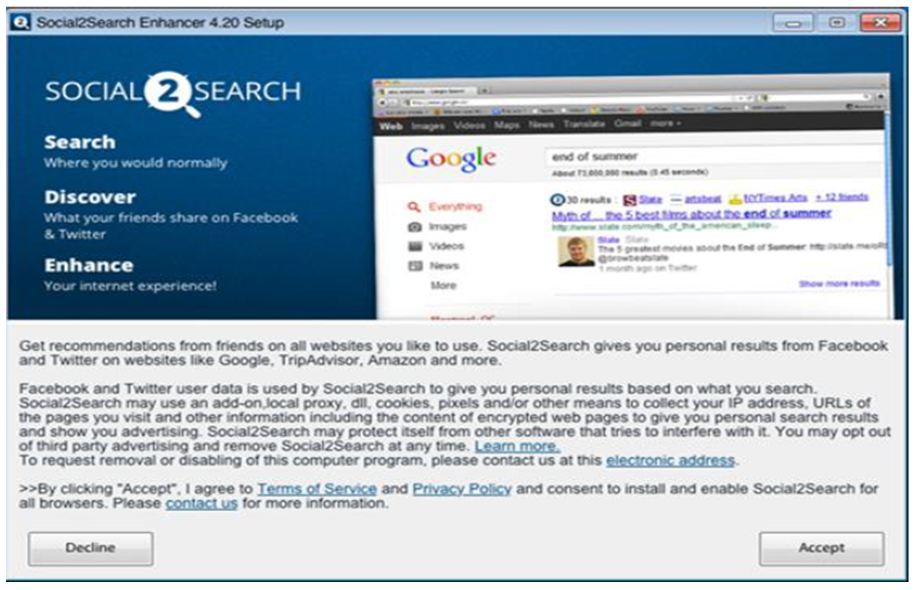

Logiciel principal Social2Search Logiciel C Logiciel D… Écran de consentement Écran de consentement Écran de consentement Écran de consentement Autorisation ou refus Autorisation ou refus Autorisation ou refus Autorisation ou refus - L’intimée nous a fourni une copie des écrans de consentement standard (en mode texte et image) utilisés au cours du processus d’offres distinctes (figure 3) et nous a fait parvenir plusieurs exemples d’écrans de consentement (en mode texte et image) utilisés par différents distributeurs.

Figure 3 : Exemple d’écran de consentement standard en mode image pour une offre distincte de Social2Search.

Figure 3 : Exemple d’écran de consentement standard en mode image pour une offre distincte de Social2Search.Version textuelle

Capture d’écran montrant un écran de consentement de Social2Search. La première moitié de la capture d’écran contient une promotion du logiciel Social2Search et une image du moteur de recherche Google. La deuxième moitié de la capture d’écran contient un texte de consentement affichant le texte suivant :

« Obtenez des recommandations de vos amis sur tous les sites Web que vous aimez utiliser. Le logiciel Social2Search vous donne des résultats personnels provenant de Facebook et de Twitter sur des sites Web comme Google, TripAdvisor, Amazon, etc. Social2Search utilise les données des utilisateurs de Facebook et de Twitter pour vous donner des résultats personnalisés fondés sur ce que vous cherchez. Social2Search peut utiliser un module complémentaire, un serveur mandataire local (proxy), des bibliothèques de liens dynamiques (DLL), des témoins (cookies), des pixels et/ou d’autres moyens pour recueillir votre adresse IP, les adresses URL des pages que vous consultez et d’autres renseignements, y compris le contenu des pages Web chiffrées afin de vous donner des résultats de recherches personnelles et de vous montrer des publicités. Social2Search peut se protéger d’un autre logiciel qui essaierait d’interférer avec lui. En savoir plus. Pour demander le retrait ou la désactivation de ce programme informatisé, veuillez communiquer avec nous à cette adresse de courriel. En cliquant sur « Accept » (J’accepte), j’accepte les conditions de service et la politique sur la protection des renseignements personnels, et je consens à installer et à activer Social2Search pour tous les navigateurs. Veuillez communiquer avec nous pour obtenir de plus amples renseignements. »

[Traduction]

Les formulations « En savoir plus », « adresse de courriel », « conditions de service », « politique sur la protection des renseignements personnels » et « communiquer avec nous » sont des hyperliens.

Le bouton situé en bas à gauche de l’écran indique « Decline » (Non merci), alors que le bouton en bas à droite indique « Accept » (J’accepte).

- D’après nos essais, les logiciels regroupés offerts par certains distributeurs affichaient des écrans de consentement correspondant à ceux fournis par l’intimée. Les boutons et les liens, notamment ceux menant à la politique de confidentialité de l’intimée, y fonctionnaient comme il était indiqué.

- Au cours de nos essais, nous avons toutefois constaté des problèmes associés aux écrans de consentement de certains distributeurs :

- Pendant l’installation d’un gratuiciel, le système a affiché un écran de consentement à l’installation de Wajam qui renfermait une politique de confidentialité périmée remontant à août 2012. L’intimée a expliqué que cette situation était probablement attribuable au fait que le distributeur proposait une ancienne version du logiciel.

- Au moment de l’installation d’un autre logiciel par l’intermédiaire du même distributeur, il semble y avoir eu une erreur dans la récupération du logiciel principal, ce qui a entraîné l’affichage d’options prêtant à confusion. À l’échec de l’installation, le système a demandé si nous voulions réessayer. Lorsque nous avons choisi d’annuler (« Cancel »), le système a affiché une boîte de dialogue d’annulation de l’installation (« Abort installation » – figure 4). Les deux premières options étaient présentées en gris et semblaient désactivées, mais elles étaient en réalité bien activées. Par conséquent, la seule option qui semblait offerte était de continuer (« Continue »). Quand nous avons cliqué sur ce bouton, le système a installé Wajam. Nous avons aussi observé que les boîtes de dialogue masquaient le texte de consentement à l’installation de Wajam.

Figure 4 : Écran de consentement s’affichant au moment de l’installation du gratuiciel Pixel Degrees au moyen du logiciel d’installation Better Installer.

Figure 4 : Écran de consentement s’affichant au moment de l’installation du gratuiciel Pixel Degrees au moyen du logiciel d’installation Better Installer.Version textuelle

La capture d’écran montre une page d’installation de Pixel Degrees contenant un texte de consentement pour le logiciel regroupé Wajam. La page d’installation et le texte de consentement apparaissent en gris.

Une boîte de dialogue « Abort Installation » (annulation de l’installation) est superposée sur la page. La boîte de dialogue contient le texte suivant :

Pour annuler l’installation, cliquez sur « Abort ». Pour faire l’installation sans offres regroupées, cliquez sur « Skip » (Passer). Autrement, cliquez sur « Continue » (Continuer) pour poursuivre l’installation.

Une case est cochée, on peut y lire « Resume download on next windows startup » (Recommencer le téléchargement sur les prochaines fenêtres de démarrage).

Il y a trois boutons au bas de la boîte de dialogue. Les deux autres boutons à gauche (« Abort » et « Skip ») apparaissent en gris. Le bouton à droite est vert et on peut y lire « Continue » (continuer).

[Traduction]

- Au cours de l’installation d’un autre logiciel par l’intermédiaire d’un autre distributeur, nous avons eu de la difficulté à déterminer comment refuser l’installation de Wajam. L’écran de consentement à l’installation de Wajam (figure 5) affichait du texte en gris dans lequel une case était précochée. L’utilisateur pouvait cliquer sur « Back » (retour), « Next » (suivant) ou « Cancel » (annuler). Il n’y avait aucune description à côté de la case précochée ni aucune explication sur la façon d’installer le logiciel principal sans installer aussi Wajam.

Figure 5 : Écran de consentement à l’installation de Wajam s’affichant au cours de l’installation du gratuiciel Dumpper au moyen du logiciel d’installation Install Monster.

Figure 5 : Écran de consentement à l’installation de Wajam s’affichant au cours de l’installation du gratuiciel Dumpper au moyen du logiciel d’installation Install Monster.Version textuelle

Capture d’écran montrant un écran de consentement de Wajam, dont le texte est un consentement en gris.

Le texte de consentement est le suivant :

« Obtenez des recommandations de vos amis sur tous les sites Web que vous aimez utiliser. Le logiciel Social2Search vous donne des résultats personnels provenant de Facebook et de Twitter sur des sites Web comme Google, TripAdvisor, Amazon, etc. Wajam utilise les données des utilisateurs de Facebook et de Twitter pour vous donner des résultats personnalisés fondés sur ce que vous cherchez. Wajam peut utiliser un module complémentaire, un serveur mandataire local (proxy), des bibliothèques de liens dynamiques (DLL), des témoins (cookies), des pixels et/ou d’autres moyens pour recueillir votre adresse IP, les adresses URL des pages que vous consultez et d’autres renseignements, y compris le contenu des pages Web chiffrées afin de vous donner des résultats de recherches personnelles et de vous montrer des publicités. Wajam peut se protéger d’un autre logiciel qui essaierait d’interférer avec lui. Vous pouvez refuser la publicité de tiers et supprimer l’application Wajam en tout temps En savoir plus. Pour demander le retrait ou la désactivation de ce programme informatisé, veuillez communiquer avec nous à cette adresse de courriel. »

[Traduction]

Une case est cochée d’avance sans texte à côté.

Le texte continue sur la ligne suivante :

« En cliquant sur "Next" (Prochain), j’accepte les conditions de service et la politique sur la protection des renseignements personnels, et je consens à installer et à activer Wajam pour tous les navigateurs. Veuillez communiquer avec nous pour obtenir de plus amples renseignements. » [Traduction]

Les formulations « En savoir plus », « Adresse de courriel », « Conditions de service », « Politique sur la protection des renseignements personnels » et « Communiquer avec nous » sont des hyperliens.

Offres regroupées

- Dans le cadre du processus d’offres regroupées, le système affiche un seul écran de consentement pour que l’utilisateur autorise l’installation du logiciel principal choisi et de tous les autres logiciels potentiellement indésirables ajoutés au logiciel principal :

Logiciel principal Écran de consentement unique Social2Search Installation rapide ou personnalisée Logiciel C Logiciel D… - L’intimée a expliqué avoir fait entre août et novembre 2016 l’essai d’un processus d’offres regroupées pour distribuer Social2Search. Elle voulait ainsi demeurer concurrentielle dans les pays où cette forme de consentement à l’installation de logiciels est courante et acceptable. Elle a affirmé avoir conseillé à ses distributeurs de s’en tenir aux processus mis en place pour les logiciels de marques connues.

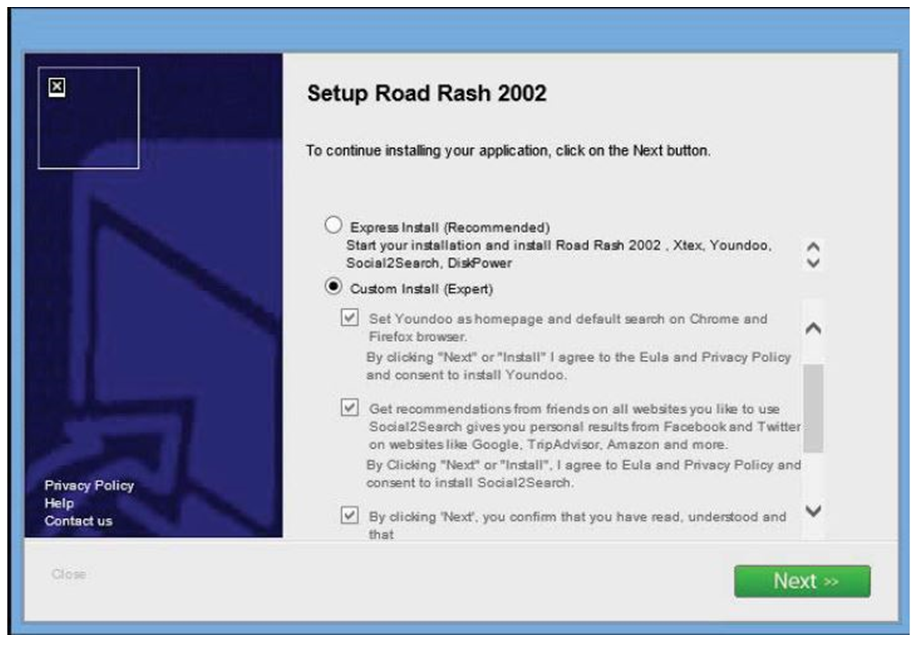

- L’intimée nous a fourni des exemples d’écrans de consentement pour des offres regroupées. Nous en avons aussi observé d’autres pendant nos essais. L’écran présenté à la figure 6 pour une offre regroupée met en évidence certaines de nos préoccupations.

Figure 6 : Social2Search et autres logiciels proposés au cours de l’installation du gratuiciel Road Rash 2002.

Figure 6 : Social2Search et autres logiciels proposés au cours de l’installation du gratuiciel Road Rash 2002.Version textuelle

Capture d’écran tirée d’une page de consentement pour un programme nommé « Setup Road Rash 2002 » et quatre autres logiciels regroupés.

La page de consentement offre deux choix :

La première case permet à une personne de faire une installation rapide (« Express Install ») du logiciel « Road Rash 2002 » et de quatre autres logiciels regroupés, entre autres le logiciel Social2Search. Cette option est un choix recommandé (Recommended).

La deuxième case permet à une personne de faire une installation personnalisée « Custom Install (Expert) » du logiciel « Road Rash 2002 », puis de sélectionner un ou plusieurs autres logiciels regroupés qu’elle désire en cochant une case pour chaque logiciel. Cette option est un choix pour « expert ».

On demande ensuite à la personne de cliquer sur « Next » (Suivant), ce qui lancera l’installation des logiciels choisis.

- La case précochée est l’option « Express Install (Recommended) » (installation rapide [recommandée]), qui installe automatiquement le logiciel principal et tous les logiciels ajoutés.

- Le texte du bouton « Close » (fermer) est en gris et en très petits caractères comparativement au bouton « Next » (suivant). On pourrait facilement ne pas le voir ou ne pas en tenir compte en considérant qu’il s’agit d’une option non active.

- Il semblait impossible de cliquer sur les liens menant aux politiques de confidentialité pertinentes ou à d’autres pages décrivant les quatre logiciels non sollicités, dont Social2Search.

- Pour refuser l’installation de Social2Search, l’utilisateur devait opter pour une installation personnalisée « Custom Install (Expert) », ce qui risquait de le dissuader de choisir cette option. Lorsque l’utilisateur sélectionnait cette option, le système affichait une case pour chaque logiciel. Les cases étaient précochées, comme c’était le cas pour l’installation rapide, et le texte en gris donnait à penser qu’aucun changement n’était possible.

- Le nom de seulement deux des quatre logiciels supplémentaires s’affichait au complet. En outre, il fallait faire défiler l’écran vers le bas pour en savoir plus sur les deux autres. Si l’utilisateur cliquait par erreur sur le bouton « Next » (suivant), l’installation des quatre logiciels supplémentaires commençait immédiatement.

Distributeurs tiers

Assurance de la qualité

- Pour évaluer les distributeurs et suivre leurs activités, l’intimée a créé une équipe d’assurance qualité (AQ). Au moment de notre visite, cette équipe était composée d’un superviseur et d’un analyste. L’intimée a affirmé que son équipe d’AQ informait les distributeurs de leurs obligations en matière de conformité et exigeait qu’ils soumettent leur processus de consentement proposé à son approbation afin de s’assurer qu’il respecte l’entente de distribution. Enfin, l’équipe d’AQ surveillait les activités courantes des distributeurs et fournissait à la haute direction de l’information faisant ressortir les cas de non conformité.

Approbation préalable du processus de consentement

- L’intimée fournissait aux distributeurs potentiels un guide du partenaire de Wajam ou Social2Search. Ce document leur donnait des renseignements techniques et de l’information sur la conformité quant à la façon d’intégrer les offres de logiciels Wajam ou Social2Search à des groupes de logiciels et donnait des exemples de pratiques acceptables pour obtenir le consentement des utilisateurs.

- L’intimée a affirmé que chaque distributeur devait lui faire une démonstration de la promotion de son logiciel en ligne. Les démonstrations étaient vérifiées et les résultats étaient consignés dans un rapport d’AQ des groupes de logiciel, dont l’intimée nous a fourni un exemple. Le rapport d’AQ détermine si les images, le texte, les liens et les interfaces utilisateur affichés à l’écran de consentement sont clairs et conformes aux exigences et s’ils fonctionnent comme prévu. S’il ne respectait pas l’un des critères, le distributeur devait modifier le processus jusqu’à ce qu’il soit approuvé.

Ententes de distribution

- Comme nous l’avons indiqué ci-dessus, chaque distributeur concluait une entente de distribution dans laquelle il s’engageait à observer les lignes directrices de l’intimée en matière de distribution ainsi que toute loi applicable. En vertu des lignes directrices, le distributeur devait suivre les protocoles d’installation, qui concordent avec ceux énoncés dans le guide du partenaire et certaines exigences du programme de certification de logiciels Trusted Download de TRUSTe.

- Les lignes directrices interdisaient certaines méthodes de distribution, notamment i) l’installation du logiciel à l’insu de l’utilisateur (c.-à-d. sans avis à l’utilisateur ni consentement de sa part); ii) la collecte de renseignements permettant d’identifier l’utilisateur au moyen de la capture de frappes; iii) l’incitation à fournir des renseignements personnels en induisant volontairement l’utilisateur en erreur quant à l’identité de celui qui veut obtenir des renseignements; iv) une description trompeuse de la nature ou de l’objet du téléchargement; v) la suppression, la désactivation ou une action visant à rendre inopérant un antivirus ou antimaliciel installé sur l’ordinateur personnel; et vi) une offre d’installation de logiciel comportant tout incitatif.

- Les lignes directrices établissaient les limites que devaient respecter les distributeurs lorsqu’ils offraient Wajam ou Social2Search avec d’autres logiciels – p. ex. le logiciel ne devrait pas être ajouté à des logiciels considérés comme publiciels ou logiciels espions, logiciels de partage de fichiers de pair à pair ou logiciels Torrent ni à des logiciels qui contiennent une liste de sujets, de produits ou de services interdits ou en font la promotion.

Surveillance des activités des distributeurs

- Selon l’intimée, l’équipe d’AQ vérifiait les méthodes utilisées par les distributeurs pour offrir le logiciel aux utilisateurs. Elle a toutefois affirmé que les distributeurs ne lui indiquaient pas toujours le nom des sites Web ou des portails de téléchargement qu’ils utilisaient ni celui des logiciels principaux auxquels ils ajoutaient Wajam ou Social2Search. Selon elle, cette pratique rendait très difficile la surveillance de l’installation des logiciels et en faisait un processus « d’essais et erreurs ». En réalité, l’intimée devait essayer de trouver un groupe de logiciels contenant le sien, ce qui pouvait prendre « des heures, voire des jours ».

- Pour aider l’équipe d’AQ à concentrer ses recherches, l’intimée dressait la liste des 20 derniers sites (ou moins) consultés par l’utilisateur au cours des quatre heures ayant précédé l’installation de son logicielNote de bas de page 11. L’équipe pouvait alors retracer les pages Web consultées pour essayer de trouver les groupes de logiciels auxquels Wajam ou Social2Search avaient été ajoutés et évaluer le processus d’installation du point de vue de l’utilisateur. Cependant, en raison des différences dans la méthode utilisée par les distributeurs pour offrir les logiciels regroupés, l’intimée devait essayer à plusieurs reprises les adresses URL recueillies, en utilisant des endroits différents, et à différentes heures, pour finir par trouver un groupe de logiciels contenant le sien.

- L’équipe d’AQ faisait ensuite une saisie des écrans affichés au cours de sa surveillance et de l’évaluation de la diffusion de son logiciel par le distributeur. Si elle constatait qu’une installation n’était pas conforme aux exigences, le dossier était présenté à la haute direction qui devait faire le suivi auprès du distributeur en cause. Les saisies d’écran étaient jointes aux avertissements envoyés au distributeur lui demandant de prendre des mesures correctives. L’intimée nous a fourni plusieurs exemples de ce type de suivi auprès de ses distributeurs.

- L’intimée a affirmé que son équipe d’AQ analysait aussi les tendances des installations, des clics et des désinstallations afin de détecter les éventuels problèmes de non-conformité des distributeurs. Elle a expliqué qu’un rapport des tendances, qui soulignait ces problèmes, était transmis à chaque mois à la haute direction. Elle a fourni un exemple de rapport récent.

Preuves de problèmes de non-conformité et suivi par l’intimée

- En dépit des mesures susmentionnées, nous avons relevé l’existence de graves problèmes de non-conformité de la part de distributeurs. Nous avons étudié 21 échanges de courriels entre l’intimée et 18 distributeurs ayant eu lieu entre novembre 2014 et février 2016. Ces courriels mentionnaient des lacunes dans le respect des lignes directrices de l’intimée en matière de distribution, entre autres i) l’installation non autorisée du logiciel à l’insu de l’utilisateur; ii) l’offre du logiciel sans option de refus activée; iii) l’utilisation d’un lien de refus plutôt que d’un bouton, ou un bouton de refus de taille et d’apparence moins évidentes que le bouton d’autorisation; iv) l’absence de texte essentiel dans la fenêtre d’offre; v) l’offre du logiciel dans le cadre de l’installation rapide d’un groupe de logiciels, c’est à dire son intégration à une offre regroupée à l’insu de l’intimée ou sans son approbation préalable. Comme nous l’avons indiqué ci-dessus, nos propres essais ont révélé des problèmes similaires dans les écrans de consentement utilisés par les distributeurs.

- L’intimée nous a assurés qu’elle communiquait avec le distributeur responsable dès qu’elle relevait un problème de non-conformité. Dans certaines communications examinées, l’intimée a sommé le distributeur d’interrompre l’offre de son logiciel jusqu’à ce qu’il ait corrigé les lacunes relevées. Dans d’autres cas, elle a plutôt cherché à différer des paiements ou à réduire le montant de ses paiements versés aux distributeurs contrevenants pour l’installation des logiciels. Elle a aussi affirmé avoir arrêté de faire affaire avec quatre distributeurs. Cependant, il nous a été parfois difficile d’établir, à partir des documents fournis, quelles mesures correctives avaient été prises par les distributeurs ou si l’intimée avait vérifié ces mesures afin de s’assurer que tous les problèmes relevés avaient été entièrement réglés.

- De plus, l’intimée a affirmé avoir mis fin aux ententes conclues avec quatre distributeurs, mais nous avons obtenu des éléments de preuve écrite montrant qu’une seule entente avait été annulée. C’était en décembre 2016, c’est-à-dire bien après avoir été informée de l’ouverture de notre enquête. En outre, rien n’indiquait que l’intimée, après avoir appris que l’installation de certains logiciels ne respectait pas ses politiques, avait cherché à communiquer avec les personnes touchées ou cessé de recueillir leurs renseignements personnels.

Plaintes des utilisateurs – Installation sans consentement

- Les sites Web de Wajam et de Social2Search reconnaissaient que certains utilisateurs avaient pu installer le logiciel par inadvertance. On pouvait entre autres lire ce qui suit dans une FAQ sur les deux sites Web : « … nous avons reçu des plaintes d’utilisateurs n’ayant pas réalisé qu’ils avaient cliqué sur le bouton de consentement […] nous nous excusons si vous avez consenti involontairement à l’installation de notre technologie de recherche sociale… » [Traduction]. La FAQ expliquait en outre que le logiciel était parfois intégré à d’autres, mais que le produit « ne peut être installé sans le consentement de l’utilisateur. Social2Search n’est jamais installé à l’insu de l’utilisateur et il ne lui est jamais imposé […] Vous avez toujours le choix de refuser le téléchargementNote de bas de page 12. » [Traduction]

- Nous avons analysé le contenu des boîtes de courriel du responsable des relations avec les clients (« Community Manager ») de Wajam et Social2Search pour la période allant de janvier 2015 à décembre 2016. Elles contenaient des milliers de communications, appelées « interactions » par l’intimée. Selon cette dernière, même si leur nombre semblait élevé, ces interactions ne représentaient qu’une infime partie des utilisateurs de Wajam et de Social2Search.

- Une analyse plus approfondie a révélé que nombre des interactions étaient des communications non sollicitées, comme des courriels publicitaires de tiers. Nous avons tout de même relevé des centaines de plaintes d’utilisateurs alléguant ne pas avoir consenti à l’installation du logiciel :

« Bonjour. J’ai remarqué aujourd’hui vos publicités partout dans mon navigateur. Je n’ai jamais installé votre logiciel et il n’y en a aucune mention dans le répertoire des programmes ni dans les extensions au navigateur. J’ai même essayé le désinstallateur proposé, et je suis toujours incapable de m’en débarrasser. Pouvez-vous m’expliquer pourquoi?Note de bas de page 13 » [Traduction]

« Votre machine à pubs a réussi je ne sais trop comment à s’installer dans mon ordinateur à l’école. J’ai essayé de la désinstaller, sans succès évidemment. Vous le voulez ainsi, je n’en ai aucun doute. Comment osez-vous envahir les ordinateurs des gens au moyen d’une infernale machine à pubs? Avec tout ce que votre site crache dans mon navigateur, il m’est maintenant impossible d’utiliser le Web normalement.Note de bas de page 14 » [Traduction]

- En réponse à ce qui précède, l’intimée a expliqué qu’elle recevait souvent des plaintes concernant des logiciels n’ayant aucun rapport avec Wajam ou Social2Search, car les utilisateurs ont facilement accès à l’information sur ses logiciels et à ses coordonnées, qui ne sont jamais masquées, ce qui n’est pas le cas pour certains autres développeurs qu’elle n’a pas nommés.

- La FAQ laissait croire que des utilisateurs pouvaient avoir consenti par inadvertance à l’installation du logiciel. Toutefois, au cours de la même période, l’intimée a signalé à ses distributeurs plusieurs problèmes relatifs à des processus de consentement non conformes, notamment des installations de son logiciel à l’insu de l’utilisateur, c’est-à-dire sans l’affichage d’un écran de consentementNote de bas de page 15. En outre, comme nous l’avons mentionné ci-dessus, nos propres essais ont mis au jour des problèmes relatifs aux écrans de consentement utilisés par certains distributeurs.

Renseignements donnés aux utilisateurs au sujet du logiciel

- Comme nous l’avons signalé au paragraphe 26, les sites Web contenaient de l’information inexacte indiquant que le logiciel pouvait être lié aux comptes de l’utilisateur dans les médias sociaux comme Google+ et Facebook. En réalité, il n’était plus possible depuis un certain temps de lier le logiciel à ces comptes, sauf pour Twitter. Au cours de notre enquête, l’intimée a toutefois continué à promouvoir avec insistance la capacité de lier le logiciel à ces sites de médias sociaux et ce, bien après qu’il ne soit plus possible de le faire, sauf avec Twitter.

- L’écran de consentement standard de l’intimée contenait un lien menant à sa politique de confidentialité, dans laquelle elle décrivait comment elle recueillait, utilisait et communiquait les renseignements personnels. Nous avons constaté certaines contradictions dans l’information contenue dans la politique.

- Dans sa politique de confidentialité, l’intimée indiquait quels renseignements elle recueillait sur chaque utilisateur. Nous avons été fort préoccupés d’y lire que certains de ces renseignements étaient considérés comme des « renseignements de nature non personnelle » bien qu’ils se rapportent à un utilisateur en particulier, notamment i) le fournisseur de services Internet de l’utilisateur; ii) l’adresse IP; iii) le type d’ordinateur ou d’appareil et les données d’identification connexes; iv) le nom et la version du système d’exploitation; v) la date et l’heure de l’installation; vi) le navigateur par défaut; vii) une liste de tous les modules d’extension installés dans le navigateur; viii) toutes les applications installées dans l’ordinateur ou l’appareil. L’intimée a par la suite déclaré qu’en réalité, elle ne recueillait pas les données sur le fournisseur de services Internet de l’utilisateur, contrairement à ce qu’indiquait la politique de confidentialité.

- Nous avons également constaté que l’intimée attribuait un code d’identification unique à chaque utilisateur. L’intimée a déclaré que ce code était en fait la valeur de hachage MD5 chiffréeNote de bas de page 16 générée automatiquement par le logiciel dans l’ordinateur de l’utilisateur à partir de l’adresse MAC de l’utilisateur et du numéro de série de son disque rigide. Ces renseignements permettaient d’identifier et de suivre l’utilisateur à des fins d’analyse. Toutefois, la politique de confidentialité n’en faisait nullement mention et ne donnait aucune explication.

- La politique ne décrivait pas en détail tous les renseignements personnels recueillis par l’intimée ni les fins auxquelles celle-ci les utilisait. Nous avons notamment constaté que l’intimée recueillait et utilisait les données de géolocalisation de l’utilisateur (pays ou région) au moment de l’installation du logiciel et au cours des séances de navigation ultérieures, ainsi que certaines données sur l’historique de navigation avant l’installation du logicielNote de bas de page 17. L’intimée a expliqué que les données de géolocalisation avaient une incidence sur les publicités présentées aux utilisateurs et que l’historique de navigation permettait de vérifier si les distributeurs se conformaient aux exigences et servait à d’autres fins de contrôle de la qualité.

- La politique de confidentialité de l’intimée contenait également des informations inexactes et elle n’était pas à jour. Elle indiquait notamment que les utilisateurs devaient fournir leurs données de connexion aux médias sociaux pour permettre l’exécution de certaines fonctions du logiciel. Cependant, d’après l’intimée, avant de ne plus pouvoir être lié à Facebook et à Twitter, en 2014 et 2017 respectivement, le logiciel utilisait les interfaces de programmation d’application (API)Note de bas de page 18 de ces deux sites pour permettre aux utilisateurs d’accéder à leurs comptes et au logiciel de recueillir du contenu dans les médias sociaux. L’intimée a ajouté qu’elle ne recueillait pas de renseignements dans les médias sociaux par d’autres moyens et qu’elle ne recueillait, n’utilisait ni ne conservait les données de connexion des utilisateurs. L’intimée a reconnu que cet aspect de sa politique de confidentialité était désuet, qu’il n’était plus exact et qu’il devait être modifié.

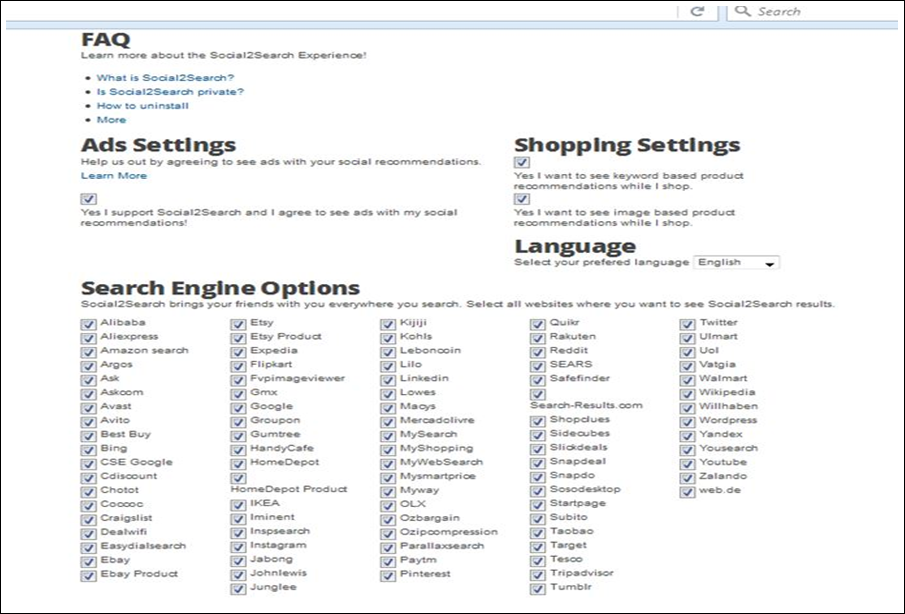

- En ce qui a trait à l’affichage des publicités, la politique de confidentialité expliquait aux utilisateurs la marche à suivre pour choisir de ne plus recevoir de publicités, sans toutefois préciser que les serveurs de l’intimée continueraient de recueillir certaines données de navigation et de recherche auprès des utilisateurs ayant fait ce choix. L’ajout du logiciel à des sites Web pris en charge ainsi que l’affichage de publicités sur ces sites pouvaient être partiellement contrôlés à partir des pages de paramètres respectives de Wajam et de Social2Search. Les nombreux paramètres par défaut étaient présélectionnés ou « activés ». D’après l’intimée, les paramètres permettaient aux utilisateurs d’utiliser toutes les fonctions du logiciel dès l’installation et ils étaient appropriés puisque le logiciel n’utilisait pas de mots-clés sensibles pour diffuser les publicités (figure 7). Le fait de désélectionner les cases désactivait les publicités, mais pas la collecte de données sur l’historique de navigation et les requêtes de recherche sur les sites Web désélectionnés.

Figure 7 – Page des paramètres de recherche et de consentement ou de refus de Social2Search.

Figure 7 – Page des paramètres de recherche et de consentement ou de refus de Social2Search.Version textuelle

Capture d’écran montrant les paramètres de l'utilisateur et les exclusions pour Social2Search, y compris une section de foire aux questions, les paramètres pour les publicités, les paramètres pour les achats, les préférences linguistiques et les « Search Engine Options » (Options pour les moteurs de recherche). Toutes les cases de paramètres ont été cochées à l’avance par l’entreprise.

Si un utilisateur veut exclure un ou des paramètres sur la page, il doit décocher les cases appropriées.

Au total, on compte 91 sites Web et cases à l’écran, qui se trouvent dans la section intitulée « Search Engine Options » (Options pour les moteurs de recherche).

- Enfin, nous avons examiné les conclusions d’un rapport produit par le programme Trusted Download de TRUSTe concernant le logiciel Wajam, daté du 18 août 2016. Dans ce rapport, TRUSTe recommandait à l’intimée de donner plus de détails aux utilisateurs, entre autres en ajoutant des précisions sur le fonctionnement du logiciel dans le contrat de licence d’utilisateur final et la politique de confidentialité. L’intimée a déclaré qu’elle n’avait pas apporté aux documents les modifications recommandées par TRUSTe car elle attendait les conclusions de l’enquête menée par le Commissariat.

- L’intimée a également indiqué qu’elle avait commencé de son propre chef à mettre à jour ses documents et à élaborer un programme de protection des renseignements personnels, mais qu’elle avait ensuite décidé de mettre fin à l’accord de certification TRUSTe et de vendre ses actifs à IMTL. Les travaux ont donc été interrompus.

Retrait du consentement – Désinstallation du logiciel

Plaintes des utilisateurs – Difficultés liées à la désinstallation du logiciel

- Dans le cadre de notre enquête, nous avons trouvé de nombreux commentaires publiés en ligne par plusieurs utilisateurs ayant de la difficulté à désinstaller le logiciel, par exemple :

« […] Après que je leur ai envoyé des messages régulièrement, ils ont finalement réglé le problème. Dans les premières réponses, ils présentaient en quelque sorte leurs excuses tout en faisant la promotion de leur produit. Même si je leur répétais que j’avais déjà désinstallé le logiciel, ils m’expliquaient uniquement comment le désinstaller et ne tenaient pas compte du fait que le logiciel se réinstallait – soit plus tard la même journée, soit quelques semaines plus tard, mais il se réinstallait.Note de bas de page 19 » [Traduction]

- Nous avons également trouvé, dans les boîtes de courriel du responsable des relations avec les clients de Wajam et de Social2Search, de nombreuses plaintes d’utilisateurs ayant de la difficulté à désinstaller le logiciel :

« (…) J’ai suivi toutes les étapes de désinstallation de votre programme. Toutes mes tentatives ont échoué. J’ai utilisé le panneau de configuration pour désinstaller les programmes. J’ai essayé de désinstaller votre logiciel et mon ordinateur indique que votre logiciel est désinstallé. Mais il figure encore dans ma liste de programmes. Votre logiciel est toujours actif dans mon ordinateur, même après que j’ai consulté votre site Web et suivi toutes les instructions de désinstallation. Je vous demande de m’expliquer comment désinstaller une fois pour toutes votre logiciel irritant.Note de bas de page 20 » [Traduction]

« J’ai suivi toutes les suggestions pour supprimer de mon ordinateur vos publicités non sollicitées, non commandées et non autorisées. J’ai tenté de supprimer votre logiciel à partir de tous les emplacements possibles, mais vos publicités indésirables me gâchent la vie! Je m’apprête à publier un rapport pour dénoncer cette arnaque et à diffuser partout où je le peux – notamment sur Google, sur Yahoo et sur Bing – des messages négatifs sur vos publicités non sollicitées, abusives et non autorisées qui envahissent mon ordinateur…Note de bas de page 21 » [Traduction]

- Le responsable des relations avec les clients de l’intimée a envoyé à tous ces plaignants une réponse standard contenant notamment une brève description du logiciel, un lien menant à la politique de confidentialité de l’intimée et un lien menant au désinstallateur de l’intimée, accompagné de la marche à suivre pour désinstaller le logiciel. Si la désinstallation échouait et que les plaignants recontactaient le responsable des relations avec les clients, on leur transmettait de nouvelles instructions relatives à une méthode secondaire de désinstallation comportant un fichier exécutable ou on leur conseillait de désactiver temporairement leur logiciel antivirus (si le désinstallateur du logiciel semblait bloqué) afin de permettre au désinstallateur de fonctionner. Selon notre examen, ces autres méthodes de désinstallation fonctionnaient.

Désinstallation du logiciel – Méthodes et résultats

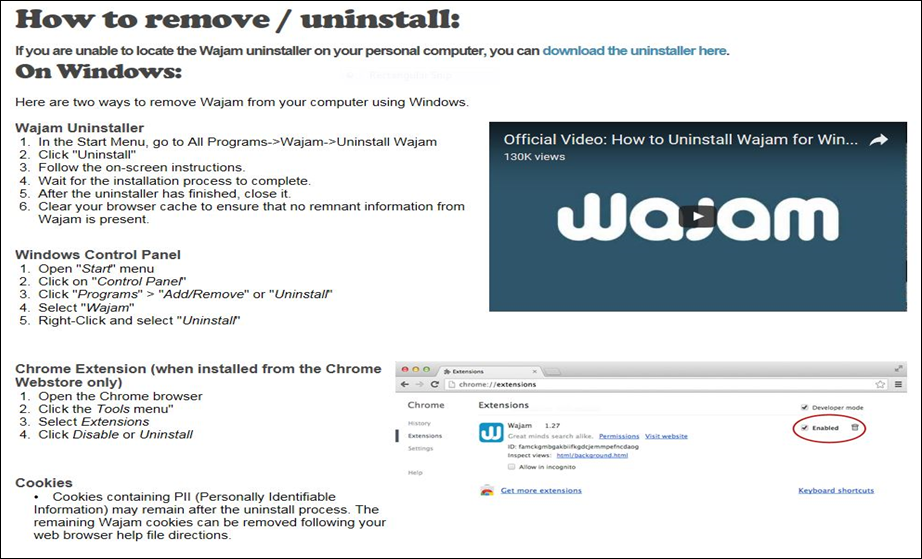

- L’intimée a déclaré que son logiciel pouvait être supprimé rapidement et facilement d’un appareil. Les instructions de désinstallation étaient publiées sur les sites Web de Wajam et de Social2Search – le site Wajam comprenait même une vidéo indiquant la marche à suivre (figure 8).

Figure 8 : Marche à suivre pour supprimer ou désinstaller le logiciel publiée sur Wajam.

Figure 8 : Marche à suivre pour supprimer ou désinstaller le logiciel publiée sur Wajam.Version textuelle

Capture d’écran intitulée « How to remove/uninstall » (Comment supprimer/désinstaller), contenant des instructions étape par étape pour l’utilisateur sur la façon de supprimer ou de désinstaller Wajam en utilisant trois méthodes distinctes : Wajam Uninstaller, Windows Control Panel, et Chrome Extension.

Au bas de la page se trouve également une remarque sur les témoins (cookies).

Une vidéo se trouve à droite de l’écran, ainsi qu’une image en bas, qui sont liées aux instructions de désinstallation pour l’extension Chrome se rapportant à Wajam.

- Nous avons mis à l’essai deux méthodes de désinstallation, soit i) la fonction d’ajout ou de suppression de programmes (« Add/Remove ») utilisant le programme intégré de désinstallation du logiciel, et ii) le désinstallateur autonome téléchargé depuis le site Web. Dans les deux cas, nos comptes d’utilisateur ont fait l’objet d’une procédure de désinstallation qui supprimait le logiciel.

- Cependant, une fois le processus de désinstallation terminé, nous avons constaté que certaines sections du code du logiciel pouvaient rester sur l’ordinateur de l’utilisateur, dans la mémoire cache du navigateurNote de bas de page 22. Des pages Web auparavant stockées dans la mémoire cache par le navigateur pouvaient amener le navigateur à continuer de communiquer avec les serveurs de l’intimée et ainsi donner lieu à une nouvelle collecte de renseignements personnels et à l’affichage en continu de publicités par l’intimée. D’après cette dernière, le logiciel s’activait par inadvertance et dans une mesure limitée. Il s’activait uniquement jusqu’à ce que le contenu de la page Web se trouvant dans la mémoire cache soit téléchargé de nouveau et mis à jour dans le serveur hébergeant la page Web.

- L’intimée a expliqué qu’elle avait pris des mesures pour prévenir la réactivation de son logiciel – en vertu de ses ententes de distribution, qui interdisaient expressément aux distributeurs de le faireNote de bas de page 23, et sur la page de désinstallation de son site Web où elle indiquait aux utilisateurs de vider la mémoire cache de leur navigateur pour s’assurer qu’il n’y avait plus aucune trace du logiciel sur leur ordinateur.

- L’intimée a ajouté une mise en garde indiquant aux utilisateurs de vider la mémoire cache de leur navigateur. Toutefois, le texte comportait un lien menant à une seule option de désinstallation, alors qu’il aurait dû être présenté sous la forme d’un énoncé général s’appliquant à toutes les procédures de désinstallation, comme le texte relatif à la suppression des témoins. Nous avons également constaté que l’intimée ne donnait aucune instruction quant à la marche à suivre pour vider la mémoire cacheNote de bas de page 24.

- De plus, l’identificateur unique attribué à l’utilisateur par l’intimée restait lui aussi sur l’ordinateur de l’utilisateur, même si la désinstallation semblait terminée. Selon l’intimée, les identificateurs auraient dû être supprimés de l’ordinateur ou des appareils de l’utilisateur au cours de la procédure de désinstallation et cette lacune était attribuable à un bogue du logiciel ou à une désinstallation incomplète.

Désinstallation du logiciel – Publicités non sollicitées et fausses offres

- Au cours de nos essais, nous avons constaté que dans environ 10 % des cas après désinstallation, nous recevions dans nos comptes d’utilisateur des publicités non sollicitées ou des logiciels potentiellement indésirables ou encore nous étions dirigés vers des faux logiciels. Ces publicités et programmes étaient présentés par un réseau de publicité tiers et le code source de l’intimée faisait appel à ce réseau pour les présenter. Cela pouvait permettre à des tiers de recueillir des renseignements personnels par des moyens malveillants et sans le consentement de l’utilisateur, si ce dernier interagissait avec les publicités ou les programmes. Ces activités ont été déclenchées par des visites de l’utilisateur sur la page Web de post désinstallation (figure 9) qui, à leur tour, ont généré automatiquement des fenêtres contextuelles faisant la promotion de contenu non sollicité.

Figure 9 : Page Web de post-désinstallation sur Social2Search.

Figure 9 : Page Web de post-désinstallation sur Social2Search.Version textuelle

Capture d’écran de la page Web de post désinstallation de Social2Search affichant le texte « You’ve successfully uninstalled from your browser. We’re sorry to see you go » (Vous avez réussi à désinstaller Social2Seach de votre navigateur. C’est avec regret que nous vous voyons partir.).

On voit une boîte de texte vide et le texte suivant à sa gauche : « If you have any suggestions on how we could improve Social2Search we would love to hear your thoughts » (Si vous avez des suggestions sur la façon dont nous pourrions améliorer Social2Search, nous serions heureux que vous nous en fassiez part.). Sous la boîte de texte vide, on trouve un bouton gris comprenant le texte « Send Feedback » (Envoyer vos commentaires).

- Parmi les offres diffusées par le réseau publicitaire, mentionnons des antivirus alléguant que nos ordinateurs d’essai étaient infectés et un faux logiciel Adobe Flash n’ayant aucun lien avec Adobe.

- Nous avons porté ces incidents à l’attention de la haute direction et des techniciens de l’intimée, qui ont affirmé n’avoir jamais observé ces activités auparavant. Au cours de notre visite, nous avons procédé à un essai pour montrer ce qui s’était passé quand nous avons consulté la page Web de désinstallation. Une publicité est apparue; nous avons pu confirmer qu’elle provenait du réseau publicitaire appelé par le code source de l’intimée. L’intimée a affirmé n’avoir conclu aucune entente avec le réseau de publicité en question et a accepté de désactiver immédiatement le code afin qu’aucune publicité ne s’affiche une fois le logiciel désinstallé.

Section 3 – Conservation des renseignements personnels :

- La politique de confidentialité de l’intimée renfermait l’énoncé suivant :

« Droits des utilisateurs

VEUILLEZ NOTER QU’À MOINS D’INSTRUCTION CONTRAIRE DE VOTRE PART, NOUS CONSERVONS LES RENSEIGNEMENTS RECUEILLIS AUSSI LONGTEMPS QUE NÉCESSAIRE POUR FOURNIR LES SERVICES ET RESPECTER LES OBLIGATIONS QUI NOUS INCOMBENT EN VERTU DE LA LOI, RÉSOUDRE LES DIFFÉRENDS ET FAIRE RESPECTER NOS ENTENTESNote de bas de page 25. » [Traduction]

- La majorité des renseignements recueillis par l’intimée étaient transmis à ses serveurs sous la forme d’« événements ». Pour chaque événement, l’information saisie par l’intimée comprenait i) l’identificateur unique attribué par l’intimée; ii) le site Web consulté; iii) les recherches ou les achats effectués par l’utilisateur (requêtes ou mots-clés saisis); iv) le nombre de publicités présentées à l’utilisateur; et v) l’identificateur de la publicité sur laquelle l’utilisateur a cliqué.

- Au moment de notre visite, la base de données principale contenait tous les événements transmis aux serveurs de l’intimée depuis le lancement de Wajam en octobre 2011 et de Social2Search en mai 2016. Les données étaient conservées sous leur forme brute, dans un format non analysé, et contenaient des renseignements personnels pouvant être associés à des utilisateurs individuels, y compris des mots-clés de recherche sensibles. L’intimée a indiqué que la base de données contenait approximativement 400 téraoctetsNote de bas de page 26 de données, ce qui représente une énorme quantité d’information équivalant à la capacité de stockage d’environ 8000 disques Blu-Ray double couche de 50 gigaoctets.

- Aucune règle, aucune procédure ni aucun calendrier écrits ne régissait la conservation ou la destruction manuelle ou automatique des données brutes des utilisateurs qui étaient stockées dans la base de données principale. Le contenu, y compris les identificateurs uniques des utilisateurs, était conservé même après la désinstallation du logiciel. L’intimée a déclaré que les renseignements stockés dans cette base de données n’étaient pas utilisés directement. Elle a affirmé conserver les identificateurs des utilisateurs pour prévenir la fraude, plus précisément le versement de frais d’installation supplémentaires aux distributeurs en cas d’installation et de désinstallation du logiciel à plusieurs reprises en peu de temps.

- Les requêtes de recherche des utilisateurs ont été analysées et copiées à partir de la base de données principale dans trois autres bases de données, à savoir i) la base de données sur les renseignements d’affaires, ii) la base de données opérationnelles et iii) la base de données en mémoire volatile.

- L’intimée a expliqué que les renseignements copiés et stockés dans la base de données sur les renseignements d’affaires étaient sous une forme agrégée et dépersonnalisée, c’est-à-dire qu’ils n’étaient liés à aucun utilisateur en particulier. Ils servaient plutôt à analyser les tendances, à produire des rapports et à compiler des mesures. En examinant la base de données au cours de notre visite, nous avons constaté que son contenu concordait avec les allégations de l’intimée. Cette dernière a ajouté que la période de conservation de ces renseignements était régie par des règles d’élimination et variait entre quelques heures et 90 jours.

- Les renseignements stockés dans la base de données opérationnelles étaient également dépersonnalisés. Cette base de données déterminait le comportement du logiciel Wajam ou Social2Search sur l’ordinateur des utilisateurs, car les serveurs de l’intimée utilisaient les renseignements s’y trouvant pour extraire des publicités, fournir à l’utilisateur des « résultats de recherche provenant des médias sociaux » ou recueillir des données sur les événements transmis par le logiciel. La période de conservation de ces renseignements était régie par des règles d’élimination et variait entre 1 et 18 mois.